Сommit

9601394f3e

93 измененных файлов: 669 добавлений и 0 удалений

+ 12

- 0

AsgamaCTF/Crypto/1byte_ROXy/decode.py

Просмотреть файл

+ 1

- 0

AsgamaCTF/Crypto/Capek/base

Просмотреть файл

+ 10

- 0

AsgamaCTF/Crypto/Capek/decryptloop.py

Просмотреть файл

Двоичные данные

AsgamaCTF/Reverse/XOR_in_reverse/Xrev

Просмотреть файл

+ 194

- 0

AsgamaCTF/Reverse/pwd/.gdb_history

Просмотреть файл

+ 1

- 0

AsgamaCTF/Reverse/pwd/decode.py

Просмотреть файл

Двоичные данные

AsgamaCTF/Reverse/pwd/pwdrev

Просмотреть файл

Двоичные данные

CJ2018/Pwn/Dionysus/dionysus_client

Просмотреть файл

Двоичные данные

CJ2018/Pwn/Dionysus/dionysus_server

Просмотреть файл

Двоичные данные

GKSK/Crypto/GKSK_Crypto_Service/GKSK_CRYPTO_SERVICE.zip

Просмотреть файл

+ 26

- 0

GKSK/Crypto/GKSK_Crypto_Service/decrypt.py

Просмотреть файл

+ 1

- 0

GKSK/Crypto/GKSK_Crypto_Service/flag.enc

Просмотреть файл

+ 97

- 0

GKSK/Crypto/GKSK_Crypto_Service/gksk_crypto_service.py

Просмотреть файл

+ 1

- 0

GKSK/Joy/Hack_The_Game_v0.0.1/flag.txt

Просмотреть файл

Двоичные данные

GKSK/Joy/Hack_The_Game_v0.0.1/version001

Просмотреть файл

+ 4

- 0

GKSK/Joy/Hack_The_Game_v0.0.2/cheat.py

Просмотреть файл

+ 12

- 0

GKSK/Joy/Hack_The_Game_v0.0.2/test.py

Просмотреть файл

Двоичные данные

GKSK/Joy/Hack_The_Game_v0.0.2/version002

Просмотреть файл

+ 3

- 0

GKSK/Pwn/World_war/.gdb_history

Просмотреть файл

+ 15

- 0

GKSK/Pwn/World_war/payload.py

Просмотреть файл

+ 1

- 0

GKSK/Pwn/World_war/peda-session-world_war.txt

Просмотреть файл

Двоичные данные

GKSK/Pwn/World_war/world_war

Просмотреть файл

Двоичные данные

GKSK/Reverse/Decimal1.0/Decimal_1.0

Просмотреть файл

+ 35

- 0

IDCC/Crypto/DecryptME/decrypt.py

Просмотреть файл

+ 1

- 0

IDCC/Crypto/DecryptME/enkripsi

Просмотреть файл

+ 35

- 0

IDCC/Crypto/DecryptME/test.py

Просмотреть файл

+ 29

- 0

SlashRoot/Crypto/RSA_Token_Generator/payload.py

Просмотреть файл

Двоичные данные

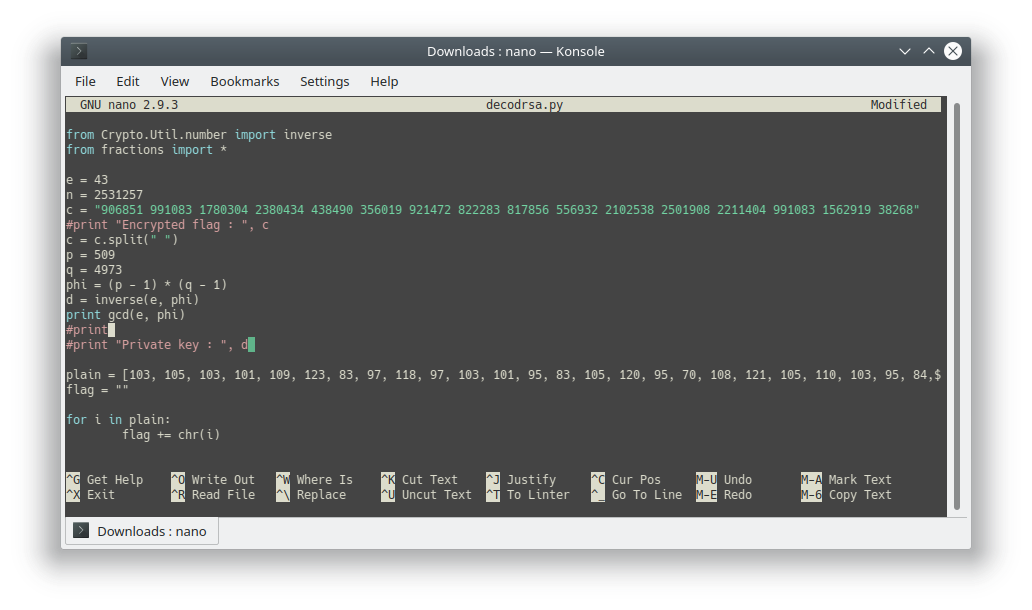

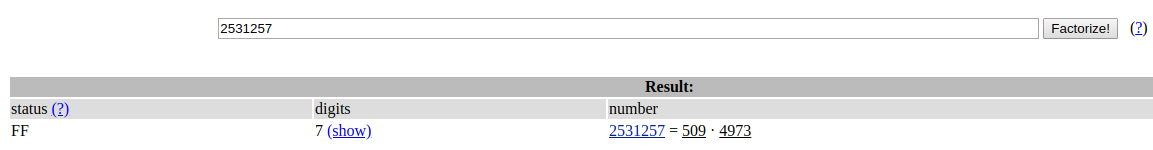

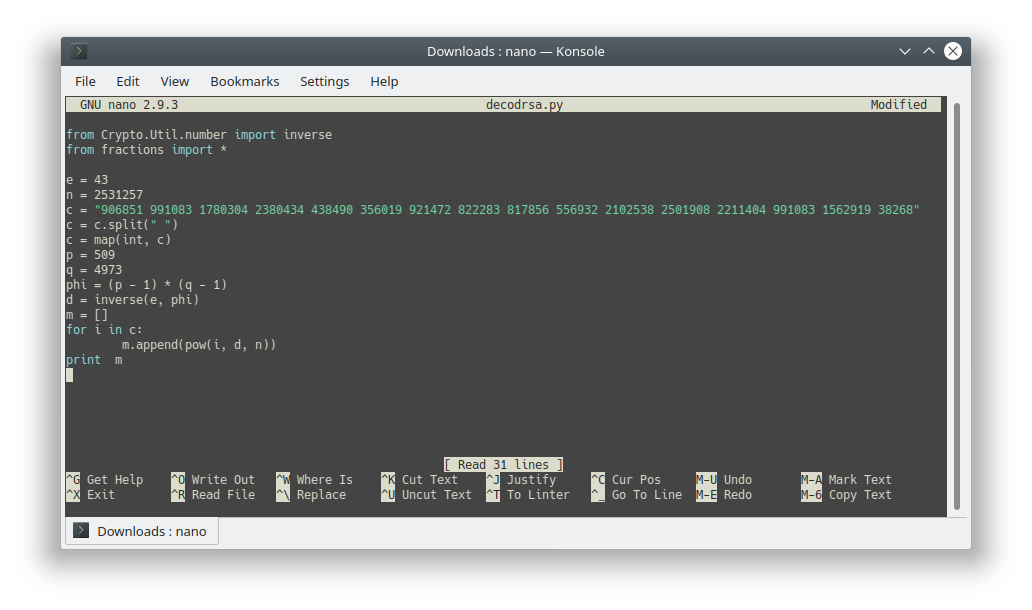

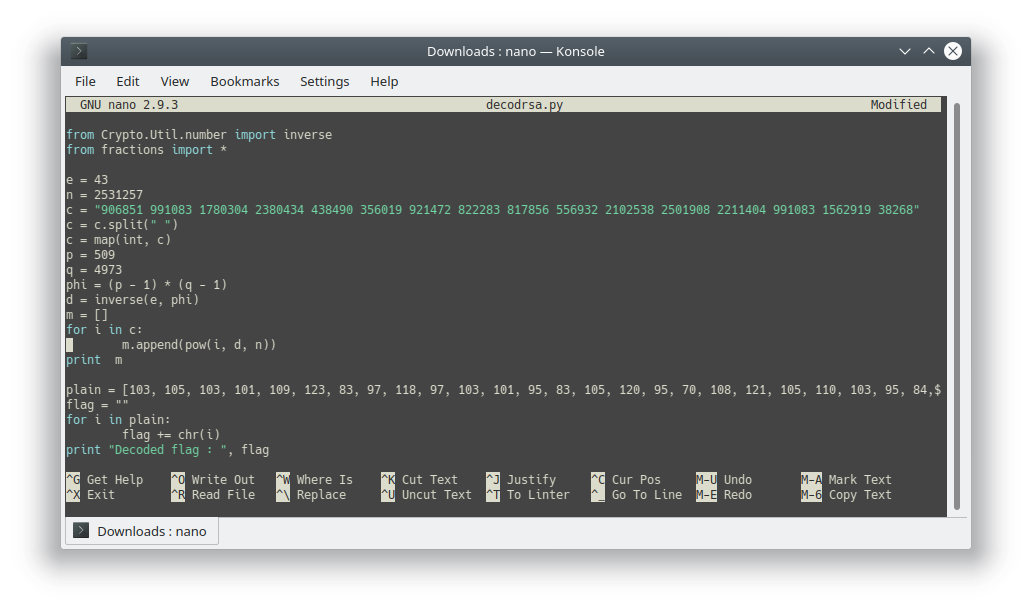

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_214809.png

Просмотреть файл

Двоичные данные

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_222836.png

Просмотреть файл

Двоичные данные

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_223153.png

Просмотреть файл

Двоичные данные

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_224641.png

Просмотреть файл

Двоичные данные

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_224730.png

Просмотреть файл

Двоичные данные

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_225328.png

Просмотреть файл

Двоичные данные

TAMUCTF/Crypto/RSAaaay/Screenshot_20190302_225608.png

Просмотреть файл

Двоичные данные

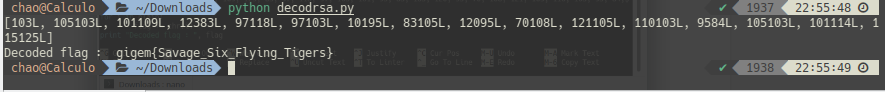

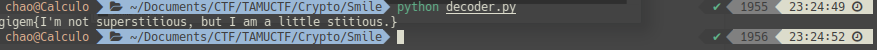

TAMUCTF/Crypto/Smile/Screenshot_20190302_231451.png

Просмотреть файл

Двоичные данные

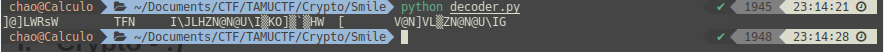

TAMUCTF/Crypto/Smile/Screenshot_20190302_231606.png

Просмотреть файл

Двоичные данные

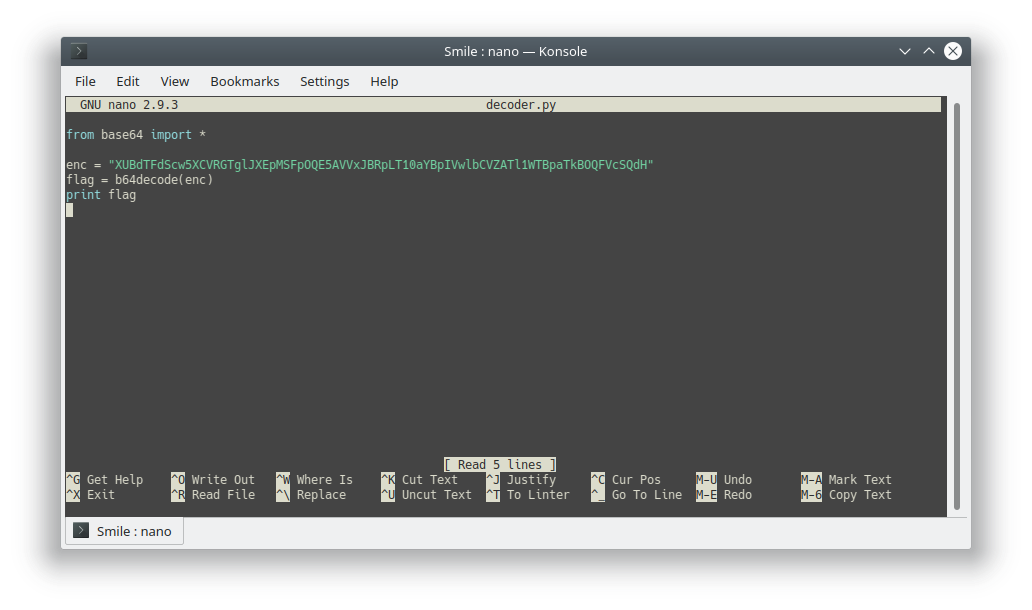

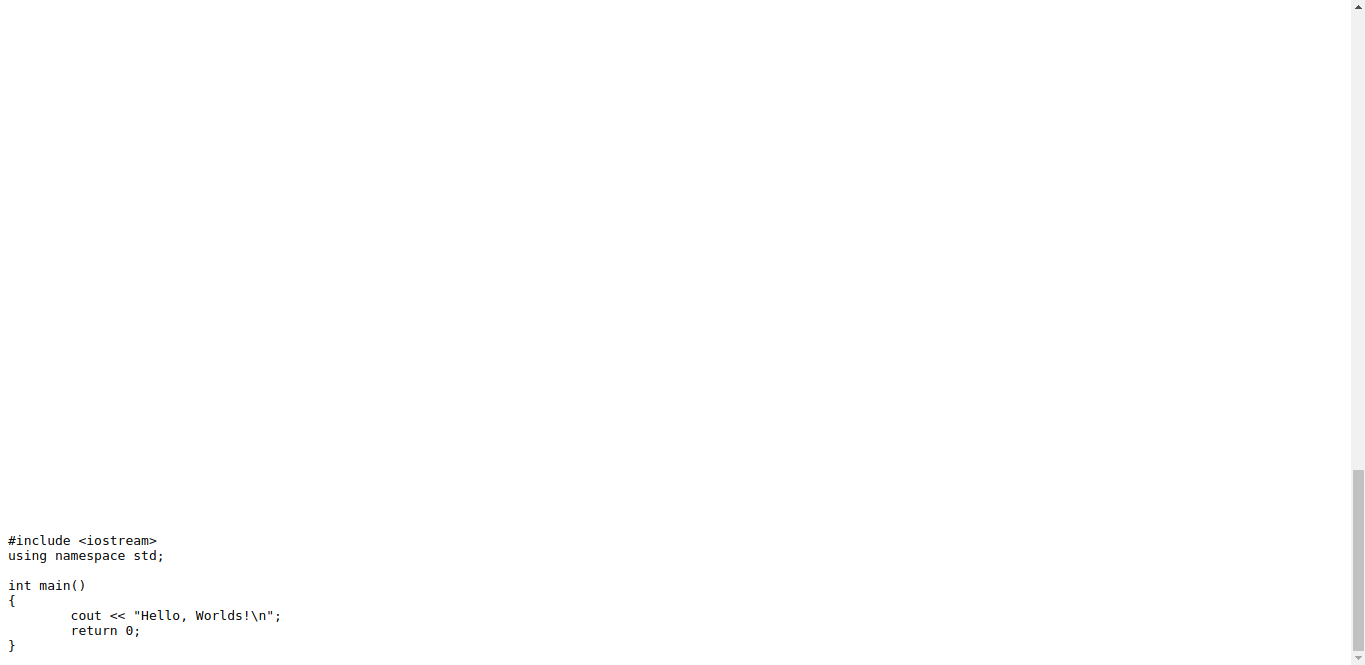

TAMUCTF/Crypto/Smile/Screenshot_20190302_232351.png

Просмотреть файл

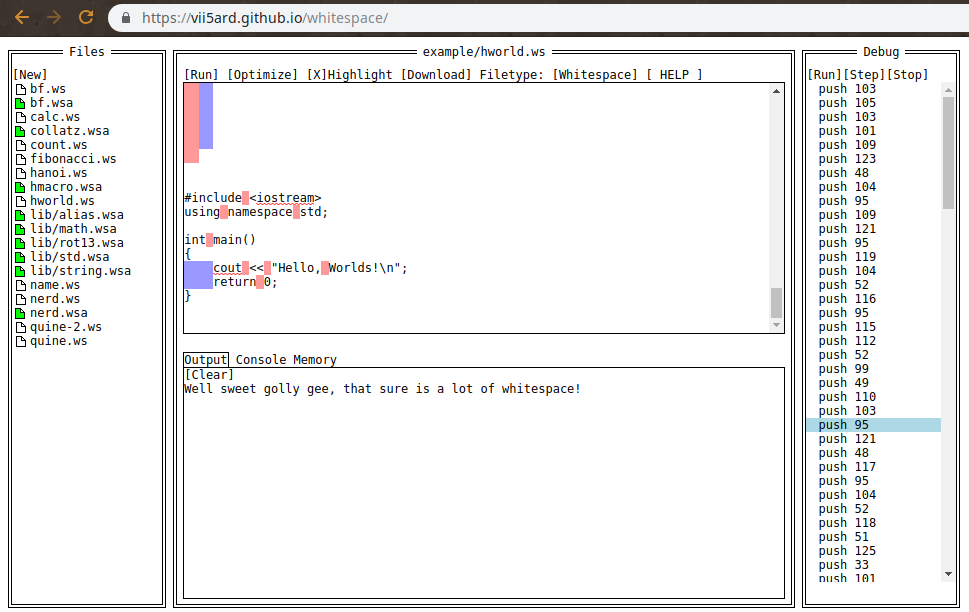

Двоичные данные

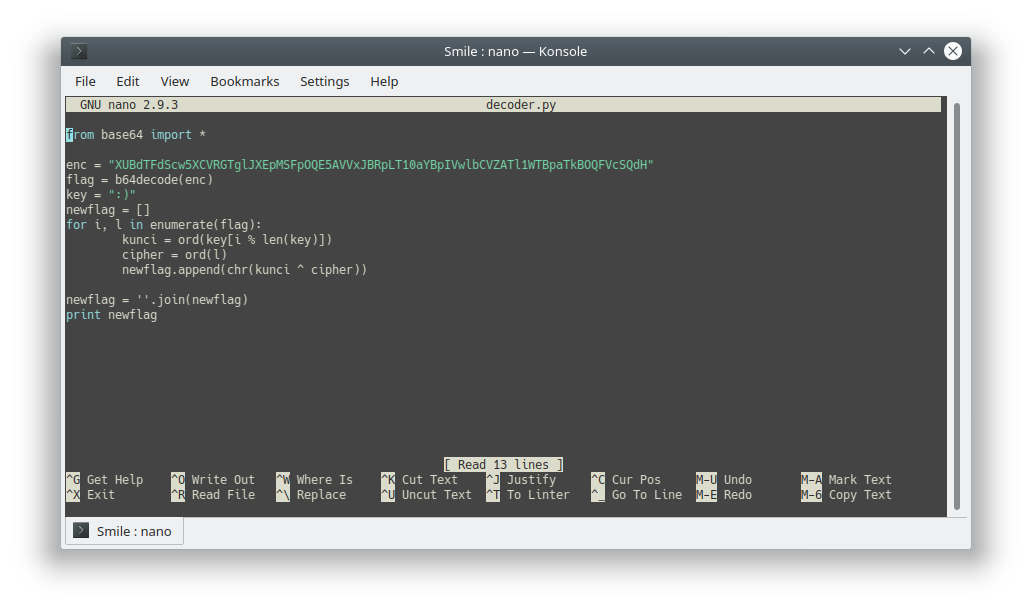

TAMUCTF/Crypto/Smile/Screenshot_20190302_232540.png

Просмотреть файл

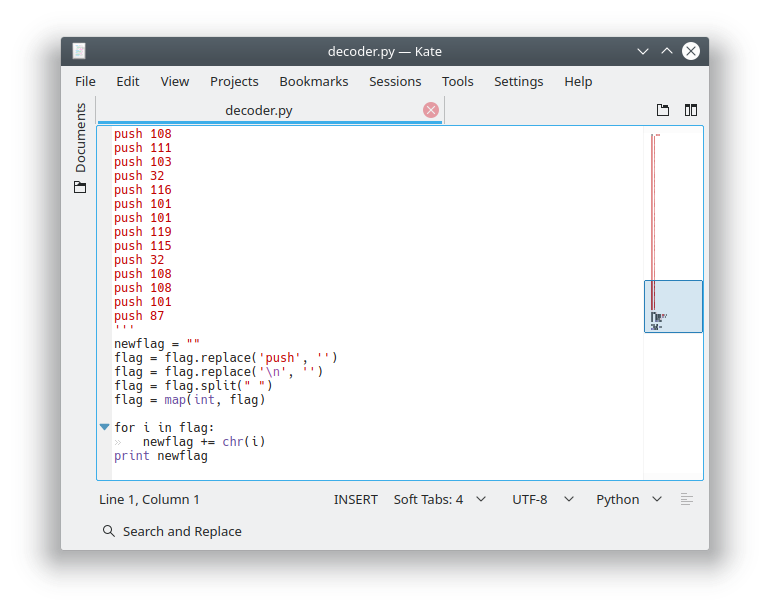

+ 13

- 0

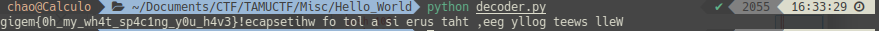

TAMUCTF/Crypto/Smile/decoder.py

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/Hello_World/Screenshot_20190303_161722.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/Hello_World/Screenshot_20190303_163026.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/Hello_World/Screenshot_20190303_163249.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/Hello_World/Screenshot_20190303_163350.png

Просмотреть файл

+ 99

- 0

TAMUCTF/Misc/Hello_World/decoder.py

Просмотреть файл

Двоичные данные

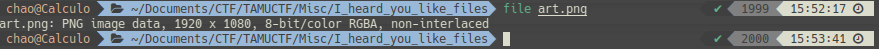

TAMUCTF/Misc/I_heard_you_like_files/Screenshot_20190303_155553.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/Screenshot_20190303_160033.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/Screenshot_20190303_160404.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/Screenshot_20190303_160559.png

Просмотреть файл

Двоичные данные

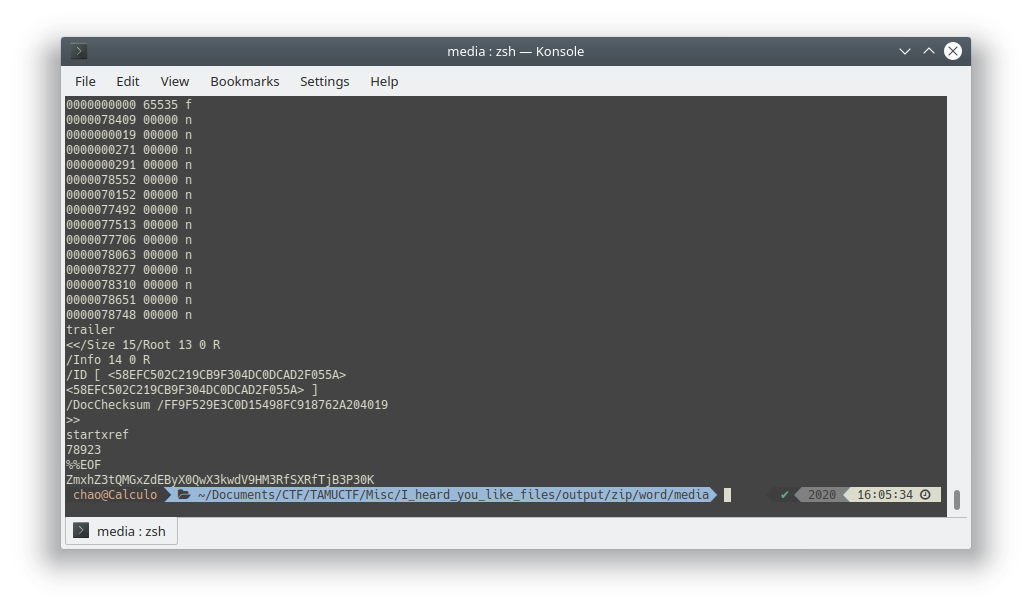

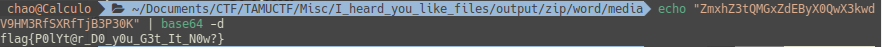

TAMUCTF/Misc/I_heard_you_like_files/Screenshot_20190303_160905.png

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/art.png

Просмотреть файл

+ 27

- 0

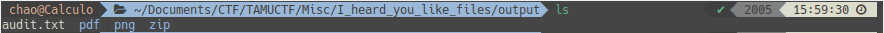

TAMUCTF/Misc/I_heard_you_like_files/output/audit.txt

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/output/pdf/00006657.pdf

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/output/png/00000000.png

Просмотреть файл

Двоичные данные

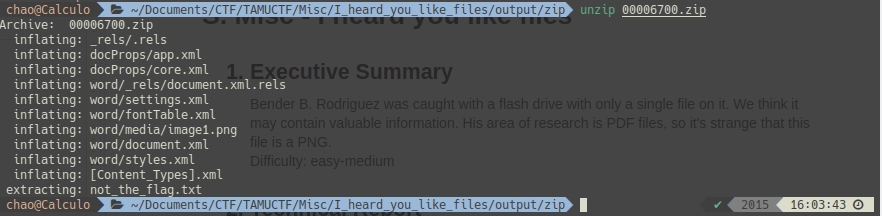

TAMUCTF/Misc/I_heard_you_like_files/output/zip/00006700.zip

Просмотреть файл

+ 3

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/[Content_Types].xml

Просмотреть файл

+ 3

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/_rels/.rels

Просмотреть файл

+ 2

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/docProps/app.xml

Просмотреть файл

+ 2

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/docProps/core.xml

Просмотреть файл

+ 1

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/not_the_flag.txt

Просмотреть файл

+ 3

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/word/_rels/document.xml.rels

Просмотреть файл

+ 2

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/word/document.xml

Просмотреть файл

+ 2

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/word/fontTable.xml

Просмотреть файл

Двоичные данные

TAMUCTF/Misc/I_heard_you_like_files/output/zip/word/media/image1.png

Просмотреть файл

+ 2

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/word/settings.xml

Просмотреть файл

+ 2

- 0

TAMUCTF/Misc/I_heard_you_like_files/output/zip/word/styles.xml

Просмотреть файл

+ 10

- 0

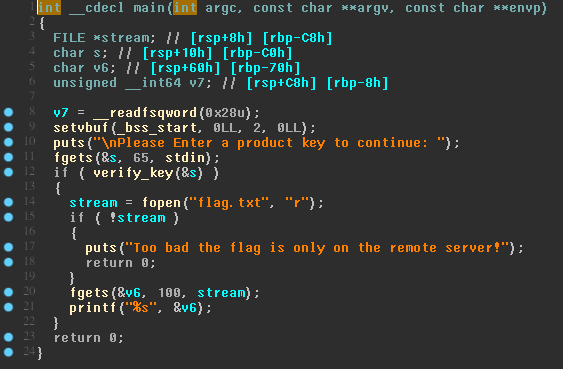

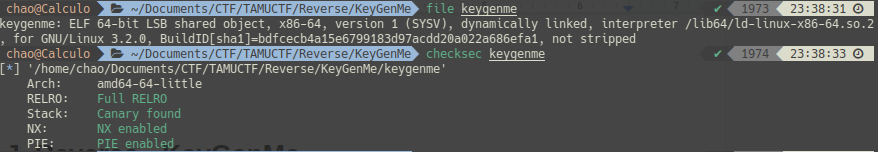

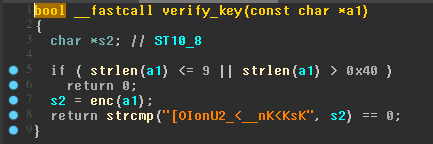

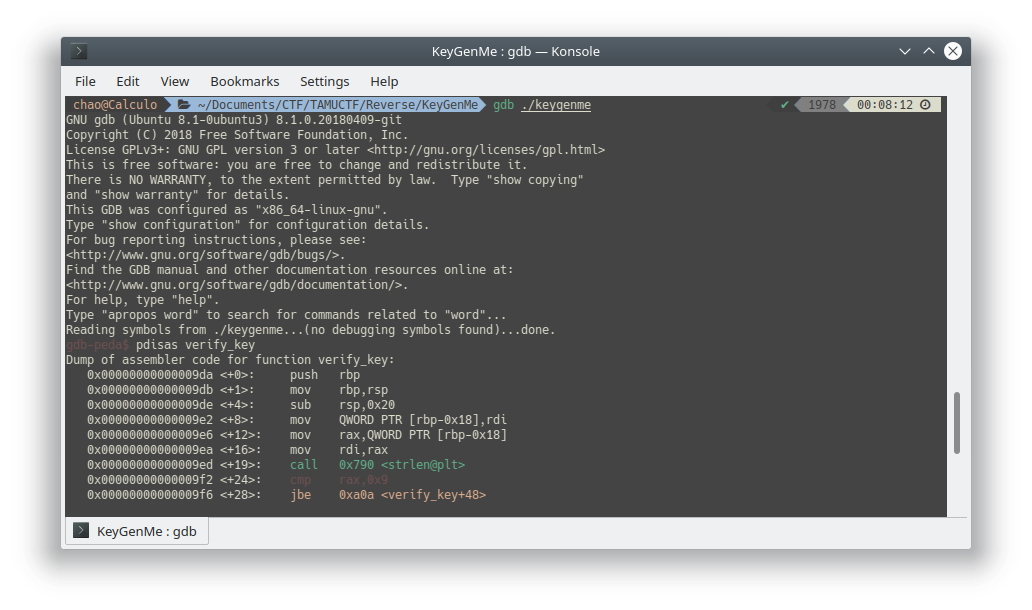

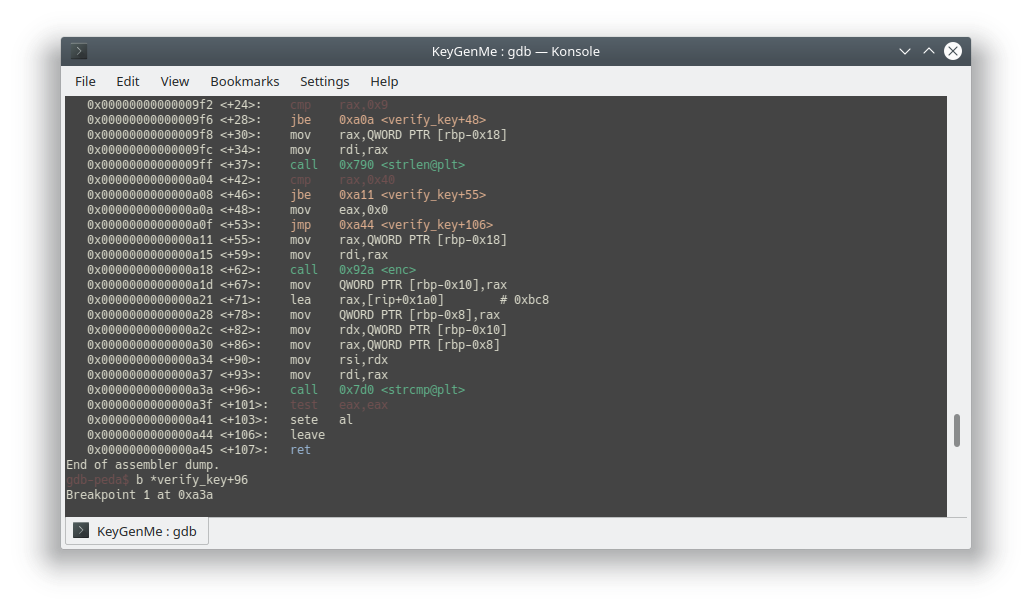

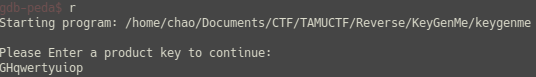

TAMUCTF/Reverse/KeyGenMe/.gdb_history

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190302_233546.png

Просмотреть файл

Двоичные данные

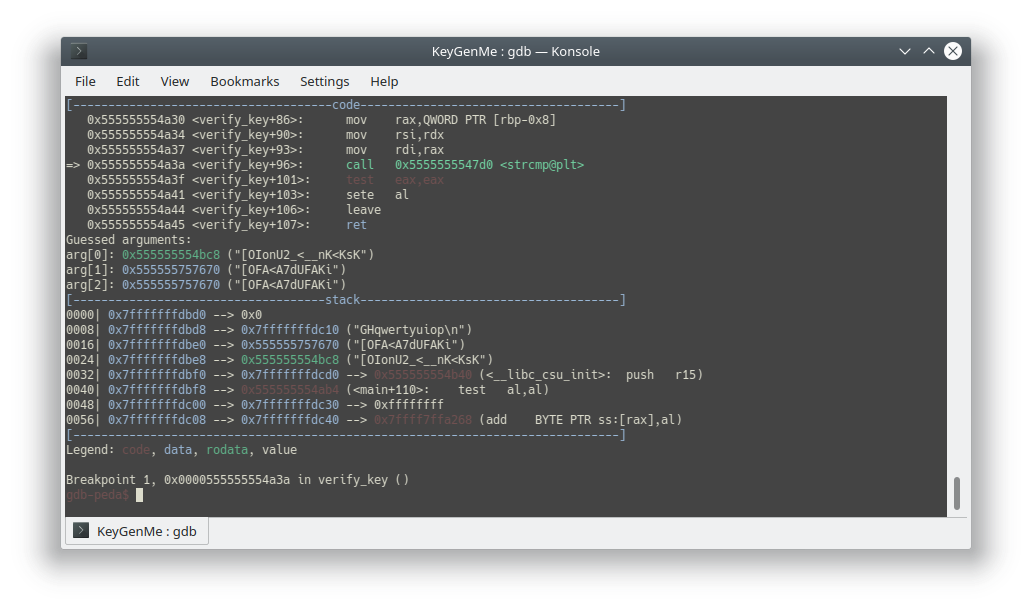

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190302_233856.png

Просмотреть файл

Двоичные данные

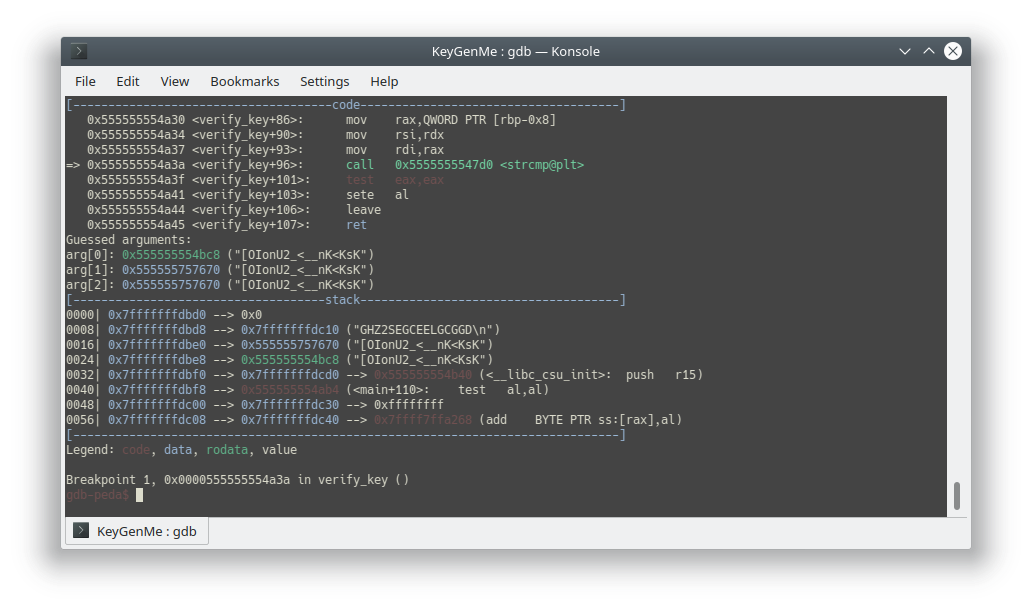

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190302_234341.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190302_234432.png

Просмотреть файл

Двоичные данные

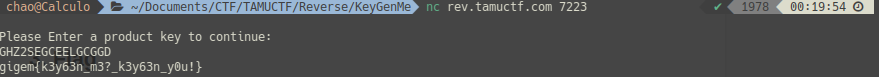

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190302_235534.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_000342.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_000843.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_001206.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_001324.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_001417.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_001835.png

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/Screenshot_20190303_002033.png

Просмотреть файл

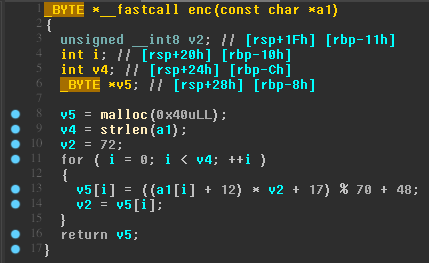

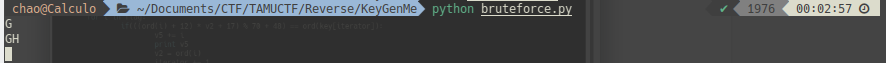

+ 20

- 0

TAMUCTF/Reverse/KeyGenMe/bruteforce.py

Просмотреть файл

Двоичные данные

TAMUCTF/Reverse/KeyGenMe/keygenme

Просмотреть файл

Двоичные данные

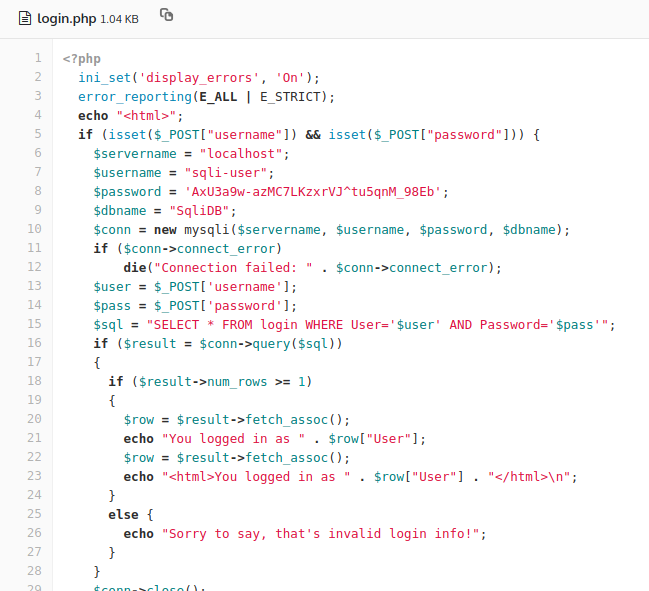

TAMUCTF/Secure_Coding/SQL/Screenshot_20190303_153550.png

Просмотреть файл

Двоичные данные

TAMUCTF/Secure_Coding/SQL/Screenshot_20190303_153910.png

Просмотреть файл

Двоичные данные

TAMUCTF/Secure_Coding/SQL/Screenshot_20190303_154148.png

Просмотреть файл

Двоичные данные

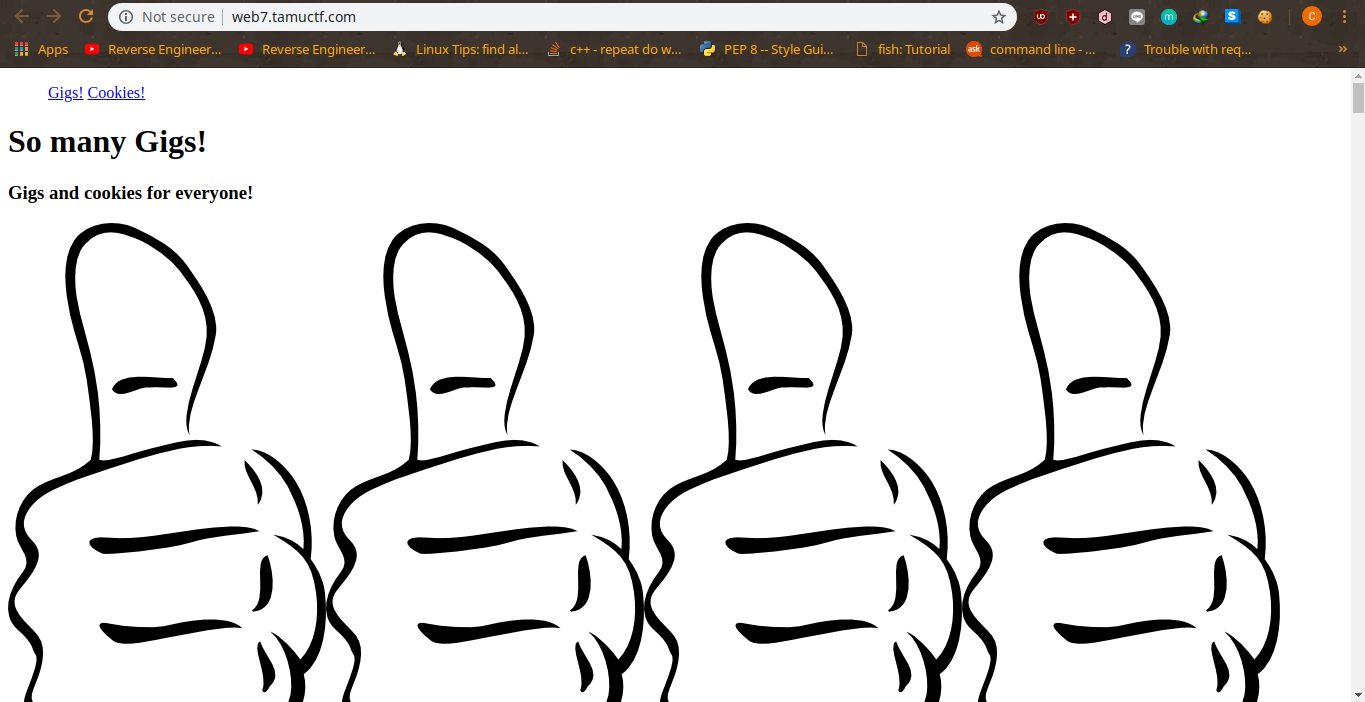

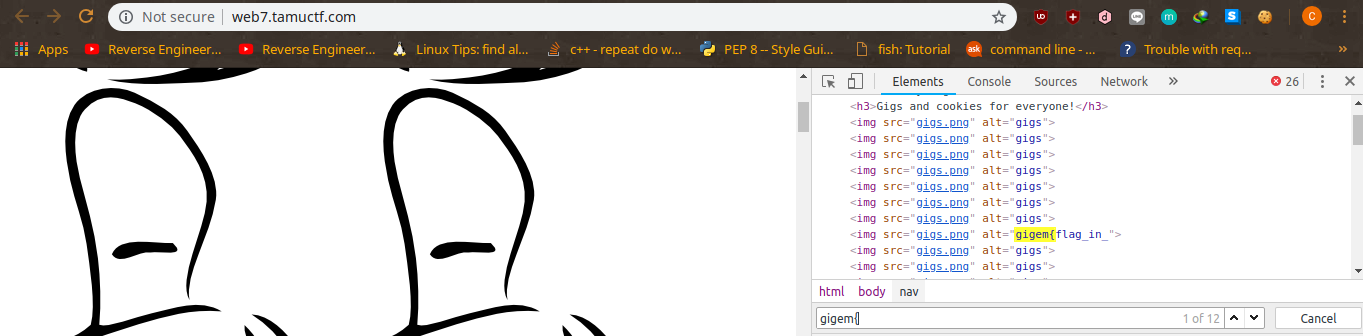

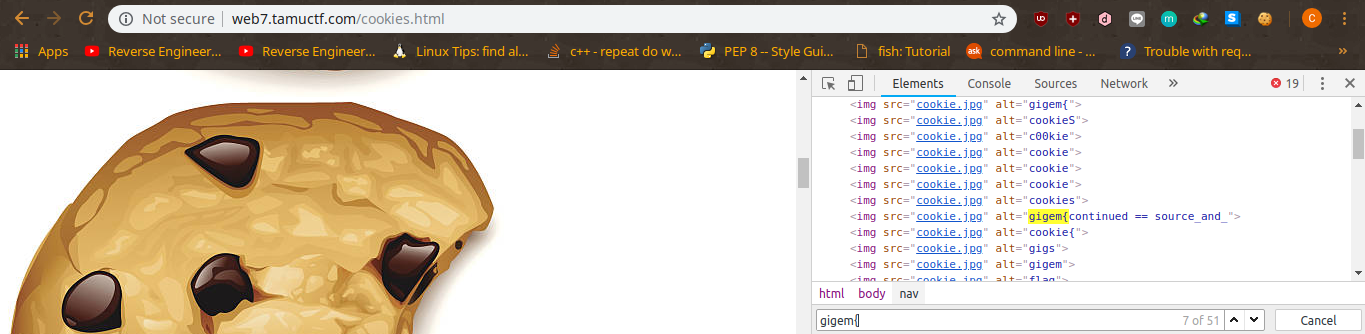

TAMUCTF/Web/Many_Gigems_To_You/Screenshot_20190302_202844.png

Просмотреть файл

Двоичные данные

TAMUCTF/Web/Many_Gigems_To_You/Screenshot_20190302_203307.png

Просмотреть файл

Двоичные данные

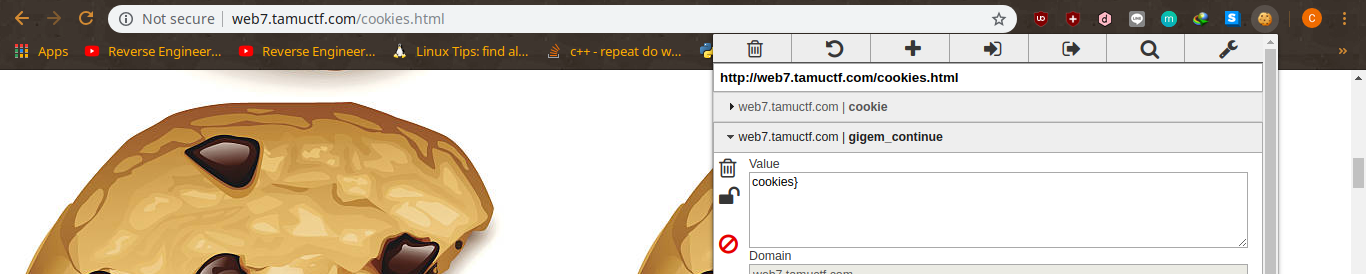

TAMUCTF/Web/Many_Gigems_To_You/Screenshot_20190302_203644.png

Просмотреть файл

Двоичные данные

TAMUCTF/Web/Many_Gigems_To_You/Screenshot_20190302_203910.png

Просмотреть файл

Двоичные данные

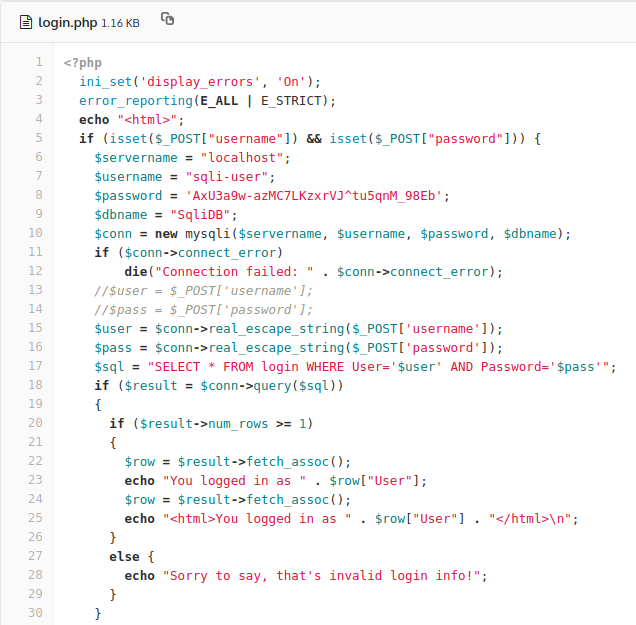

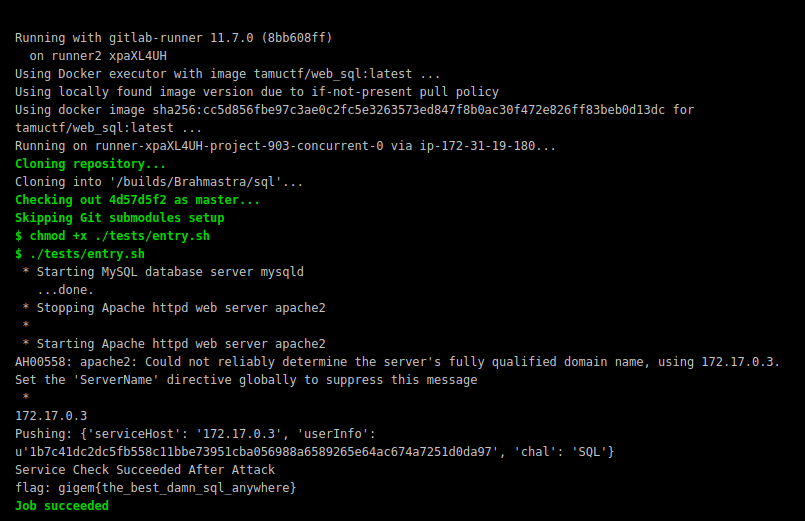

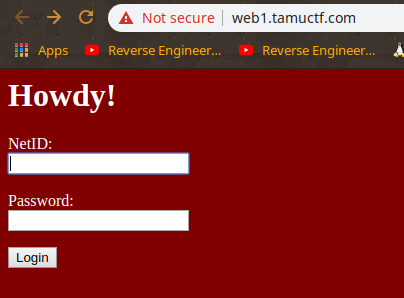

TAMUCTF/Web/Not_Another_SQLi_Challenge/Screenshot_20190302_200611.png

Просмотреть файл

Двоичные данные

TAMUCTF/Web/Not_Another_SQLi_Challenge/Screenshot_20190302_200703.png

Просмотреть файл

Двоичные данные

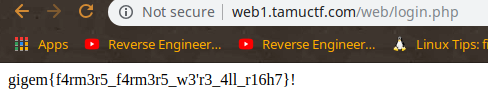

TAMUCTF/Web/Not_Another_SQLi_Challenge/Screenshot_20190302_200832.png

Просмотреть файл

Двоичные данные

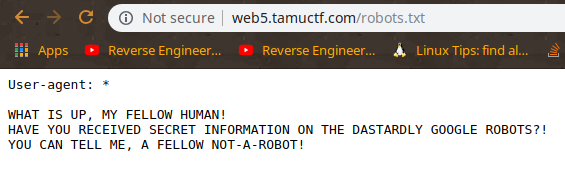

TAMUCTF/Web/Robots_Rule/Screenshot_20190302_201534.png

Просмотреть файл

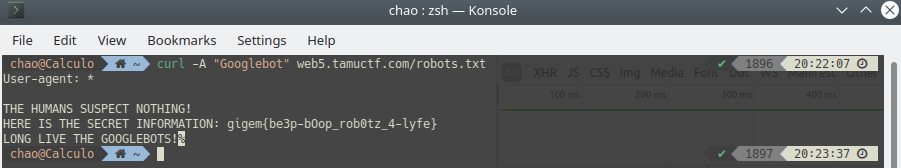

Двоичные данные

TAMUCTF/Web/Robots_Rule/Screenshot_20190302_201719.png

Просмотреть файл

Двоичные данные

TAMUCTF/Web/Robots_Rule/Screenshot_20190302_202358.png

Просмотреть файл

Загрузка…